更新时间:2022-06-17

外网对内网发起DOS攻击,从而消耗服务器资源,严重影响业务的连续性。因此,外网的DOS攻击成为了一个主流的DOS攻击手段。外网对内网攻击防护策略默认未启用,需要通过[系统/系统配置/通用配置/网络参数]进行启用,如下图所示。

点击<新增>,选择外网对内攻击防护策略,进入外网防护设置,设置界面如下。

名称:设置该防护规则的名称。

描述:设置对该规则的描述。

源

外网区域:设置需要防护的源区域。外网防护的源区域一般是外部区域。

ARP洪水攻击防护:勾选ARP洪水攻击防护,则启用ARP洪水攻击防护,可以设置每区域阀值,在每秒单位内如果该区域的接口收到超过阀值的ARP包,则会被认为是攻击。如果页面下方勾选了检测攻击后操作为阻断,则检测到攻击后,会丢弃超过阀值的ARP包。

防护配置

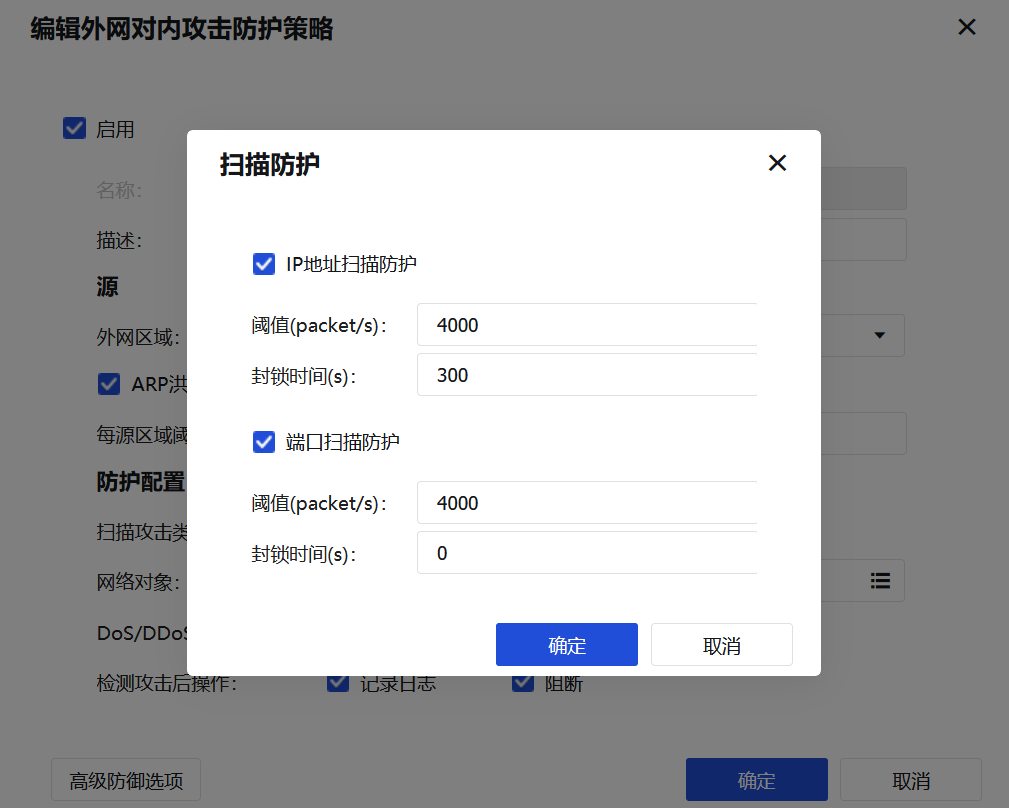

扫描攻击类型:可开启IP地址扫描防护和端口扫描防护。如下图所示。

IP地址扫描防护:启用IP地址扫描防护,可以设置阈值,在每秒单位内如果收到来自源区域的IP地址扫描包个数超过阀值,则会被认为是攻击。如果页面下方勾选了检测攻击后操作为阻断,则检测到攻击后,5分钟之内会阻断该源IP的所有数据。5分钟后解锁,再次计算该IP的扫描次数。

端口扫描防护:启用端口扫描防护,可以设置阈值,在每秒单位内如果收到来自源区域的端口扫描包个数超过阀值,则会被认为是攻击。如果页面下方勾选了检测攻击后操作为阻断,则检测到攻击后,5分钟之内会阻断该源IP的所有数据。5分钟后解锁,再次计算该IP的端口扫描次数。

网络对象:需要防护的对象,一般为目的IP。

DoS/DDoS攻击类型:点击<已选防护:SYN洪水攻击防护…>,分别设置SYN Flood、UDP Flood、DNS Flood和ICMP Flood的阈值,如下图所示。

SYN Flood防护:

每目的IP激活阈值(packet/s):统计到达每个目的IP的SYN包的PPS(packets per second),如果超过设定值则触发NGFW SYN代理机制,以减少服务器压力,建议比丢包阀值低,最好为其一半。取值范围为1-100000000。

每目的IP丢包阈值(packet/s):统计到达每个目的IP的SYN包 PPS(packets per second),如果超过设定值则触发防护机制。取值范围为1-100000000。

源IP封锁阈值(packet/s):统计到达每个源IP的SYN包PPS(packets per second),如果超过设定值则触发防护机制。取值范围为1-100000000。

封锁时间(s):针对每个源IP达到超过设定值后,自动进行封锁时间。取值范围为0~1800s,在攻击者列表可以查看攻击IP、封锁时间。

UDP Flood防护:

每目的IP丢包阈值(packet/s)::统计到达每个目的IP的UDP包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

源IP封锁阈值(packet/s):统计到达每个源IP的UDP包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

封锁时间(s):针对每个目的IP、源IP达到超过设定值后,自动进行封锁时间。取值范围为0~1800s,在攻击者列表可以查看攻击IP、封锁时间。

DNS Flood防护:

每目的IP丢包阈值(packet/s):统计到达每个目的IP的DNS包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

源IP封锁阈值(packet/s):统计到达每个源IP的DNS包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

封锁时间(s):针对每个目的IP、源IP达到超过设定值后,自动进行封锁时间。取值范围0~1800s,在攻击者列表可以查看攻击IP、封锁时间。

ICMP Flood防护:

每目的IP丢包阈值(packet/s)::统计到达每个目的IP的ICMP包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

源IP封锁阈值(packet/s):统计到达每个源IP的ICMP包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

封锁时间(s):针对每个目的IP、源IP达到超过设定值后,自动进行封锁时间。取值范围0~1800s。在攻击者列表可以查看攻击IP、封锁时间。

ICMPv6 Flood防护:

每目的IP丢包阈值(packet/s)::统计到达每个目的IP的ICMPv6包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

源IP封锁阈值(packet/s):统计到达每个源IP的ICMPv6包PPS,如果超过设定值则触发防护机制。取值范围为0~100000000。

封锁时间(s):针对每个目的IP、源IP达到超过设定值后,自动进行封锁时间。取值范围0~1800s。在攻击者列表可以查看攻击IP、封锁时间。

检测攻击后操作:可以勾选操作记录日志和阻断。

点击<高级防御选项>,可基于数据包攻击类型,IP协议报文选项,TCP协议报文选项来开启防护,默认不勾选。如下图所示。

基于数据包攻击

未知协议类型防护:启用未知协议类型防护。当协议ID大于137时会被认为是未知协议类型。

TearDrop攻击防护:启用TearDrop攻击防护。TearDrop攻击防御主要是严格控制IP头的分片偏移的长度,当IP头分片偏移不符合规范时,则认为是TearDrop攻击。

IP数据块分片传输防护:默认不允许IP数据块分片传输,若有分片传输则认为是攻击。

:

:

非特殊情况下,建议不要勾选此项,可能会引起网络中断。

LAND攻击防护:启用LAND攻击防护。当设备发现数据报文的源地址和目标地址相同时,则认为此报文为LAND攻击。

WinNuke攻击防护:启用WinNuke攻击防护。当TCP头部标识URG位置为1,且目标端口是TCP139、TCP445等,则此报文为WinNuke攻击。

Smurf攻击防护:启用Smurf攻击防护。当设备发现数据包的回复地址为网络的广播地址的ICMP应答请求包,则认为是Smurf攻击。

超大ICMP数据攻击防护:当ICMP报文大于1024时,被认为是攻击。

IP协议报文选项

IP报文通常可包含IP时间戳选项、IP安全选项、IP数据流选项、IP记录路由选项、IP宽松源路由选项、IP严格源路由选项等。

普通的IP报文一般不会携带这些额外的选项,带此类选项的IP报文通常以攻击为目的,如果不允许数据报文携带这些选项,则勾选对应的选项即可进行防护。

如果不允许IP报文中携带除上述所列选项之外的其他未知IP报文选项,则勾选错误的IP报文选项防护。

TCP协议报文选项

TCP协议报文选项的防护支持SYN数据分片传输防护、TCP报头标志位全为0防护、SYN和FIN标志位同时为1防护、仅FIN标志位为1防护。一般情况下,正常的TCP报文标识不可能存在这些特征,目标主机可能因无法正常处理这些TCP报文而出现异常,勾选对应的选项,则设备对相应的特征报文进行防护。

最后点击<确定>,保存外网防护设置。

可以点击<新增>,继续添加其他的外网防护策略。

如果需要修改已设置的外网防护策略,则可以点击相应的名称进行编辑。勾选需要修改的规则,可以点击<删除>来删除掉该策略。点击<启用>可以把规则状态改为启用。点击<禁用>则把规则状态改为禁用。点击<上移>或者<下移>,则可以把规则的序号进行调整。在进行规则匹配的时候,序号靠前的规则会先被匹配到。

:

:

1.数据包匹配是由上往下匹配的,当匹配到任何一个攻击行为被丢弃之后,都不会往下匹配。如果数据包没有匹配到前面的攻击,则会继续匹配下面设置的攻击行为是否符合。

2.设置了扫描防护,最好再设置DoS/DDoS攻击防护里的ICMP攻击防护等信息。这个主要是由黑客的攻击行为特征决定的。黑客的入侵一般情况下是首先扫描IP地址是否存在,扫描到IP,然后是扫描端口。当扫描到IP和端口之后,则会进行<下一步>攻击行为。也有一些黑客本来就知道IP和端口,不需要扫描,直接发起攻击行为。所以最好是两处都进行设置,才能有效地防范攻击行为。

配置案例

某企业服务器,经常出现业务访问缓慢现象,排查发现服务器的一些资源使用率比较高。抓包发现导致这一现象为某些互联网IP发送大量的SYN包、UDP包等,占用了大量的资源。因此,需要在互联网出口的AF配置DDOS攻击防护解决该问题。

点击<新建>,选择外网对内网攻击防护,如下图所示。

点击<已选防护:IP地址扫描防护,端口扫描放>,开启扫描攻击防护,如下图所示。

选择网络对象,对特定的IP进行防护,如无需求选择全部即可。

点击<已选防护:SYN洪水防护保护…>,对DDOS攻击防护进行配置,如下图所示。

根据实际需求配置SYN、UDP、DNS、ICMP等的FLOOD参数。

(可选)点击<高级防御>,选择对特定的攻击进行防护,如下图所示。

测试结果如下图所示。