更新时间:2022-01-24

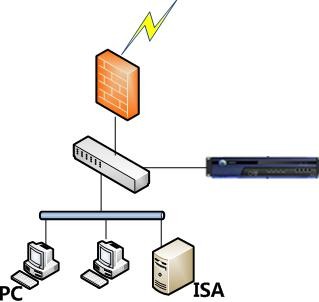

ISA控件方式可用于ISA服务器在内网,登录ISA的数据不经过设备的情况下,通过在ISA服务器上注册扩展插件,将PC登录ISA成功后的信息通过扩展的插件通知设备,来完成用户在设备上的登录。如图所示:

数据流的过程大致如下:

1、PC通过HTTP代理,通过ISA的PRXOY认证;

2、ISA将PC登录成功的信息发给AC设备;

3、AC设备自动将PC认证通过,放行PC上网数据。

设置方法:

第一步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『用户认证』→『认证策略』→『新增认证策略』进行配置.

第二步:点击进入『用户认证』→『单点登录』→『Proxy』页面进行配置。勾选[启用Proxy单点登录]

勾选[通过Proxy执行指定的登录控件,获取登录信息],表示使用ISA控件方式实现单点登录。在[请输入共享密钥]中输入共享密钥,如下图所示:

第三步:在设备上下载ISA单点登录控件及示例,配置ISA服务器,注册插件并配置

SangforAC.ini。

-

插件MyAuthFilter.dll放到ISA安装目录下,如C:ProgramFiles\ISAserver\

-

运行regsvr32“C:ProgramFiles\ISAserver\MyAuthFilter.dll”注册插件

-

将示例配置文件SangforAC.ini放到C盘根目录下。下面是配置文件的说明:

[config]

ACip=192.168.0.1设备IP地址

key=123 登录ISA的数据包加密密钥,要跟设备上设置的一致

cycle=30每个IP地址发送登录数据包的最小间隔(单位:秒),作用是避免每个IP地址每发起一个新会话访问一个新网站,就发一次登录数据包,这样发送过于频繁。

logpath=调试日志路径,为空表示关掉日志,填写路径表示开启日志,默认关掉,请在有需要的时候再打开。另外,请保证NETWORKSERVICE用户对该文件所在目录具有可读写权限。

maxlogsize=1调试日志文件最大容量(单位:MB),日志文件到达上限值时,会自动清空。

charset=UTF-8支持编码有UTF-8、UTF-16、GB2312、GB18030、BIG5

-

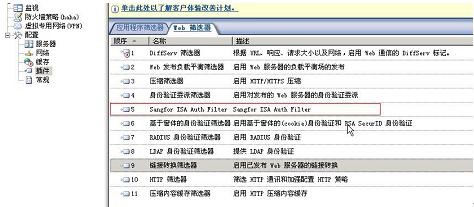

在ISA插件面板确认“SangforISAAuthFilter”插件已启用。

第四步:PC登录Proxy服务器,登录成功后即可上网。

1、每次修改SangforAC.ini文件后需要重新注册插件

1、每次修改SangforAC.ini文件后需要重新注册插件

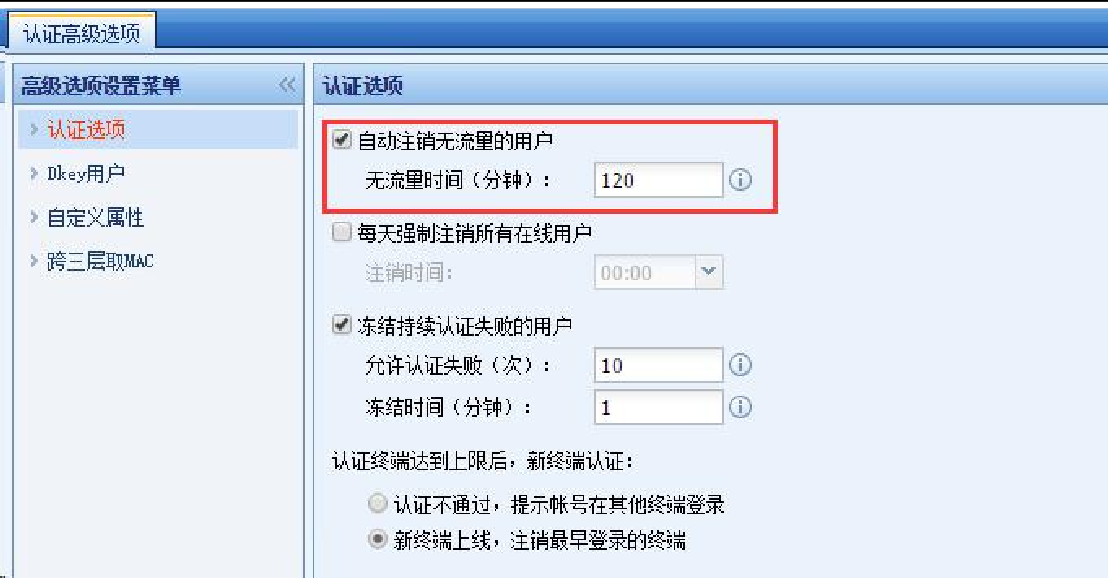

2、ISA插件无法实现当域用户注销或关闭电脑时,让域用户自动从设备上注销。但可以通过在设备控制台上设置超时时间,让用户从设备上自动注销掉。如下图:

3、AC和ISA服务器密钥必须一致,且此密钥不要跟其他方式单点登录密钥相同。

4、ISA服务器要放通自身连接AC设备UDP1773端口的数据

5、如果Proxy服务器在ACWAN区域,则需要放通用户认证前访问Proxy服务器的权限。

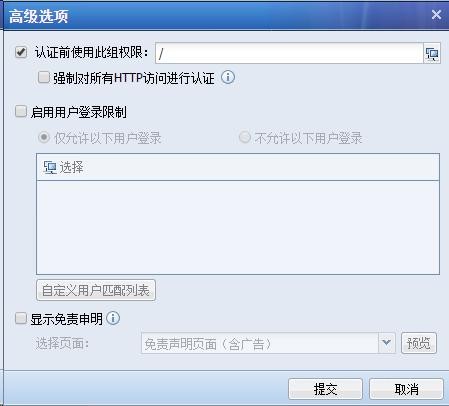

如何放通权限?

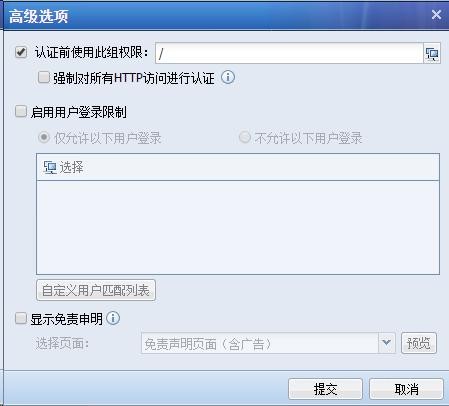

在【认证策略】—【认证后处理】—【高级选项】中,勾选[认证前使用此组权限],并设置一个组。

在这个用户组的上网权限设置中放通Proxy服务器的IP和端口。

POP3单点登录配置案例

客户网络中有邮件服务器,用户信息存放在POP3服务器上,在上网之前,用户使用Outlook、Foxmail之类的客户端登录POP3服务器收发一次邮件,设备通过监听模式监听到用户登录的信息,则设备会自动识别并认证通过该用户,此时用户可以直接上网,而不需再次输入用户名密码。同时使用POP3服务器在内网和外网情况。下面分两种情况讲述POP3单点登录的设置。

第一种情况:POP3服务器在内网

数据流过程如下:

1、用户通过邮件客户端和POP3服务器通讯,设备监听整个通信过程

2、邮件客户端成功登录POP3服务器的同时,设备自动认证用户,上网不需要再次需入密码。

3、由于数据交互是在内网,内网登录POP3服务器的数据不经过设备,需要在设备上设置监听口。

设置方法:

第一步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『用户认证』→『认证策略』→『新增认证策略』进行配置.

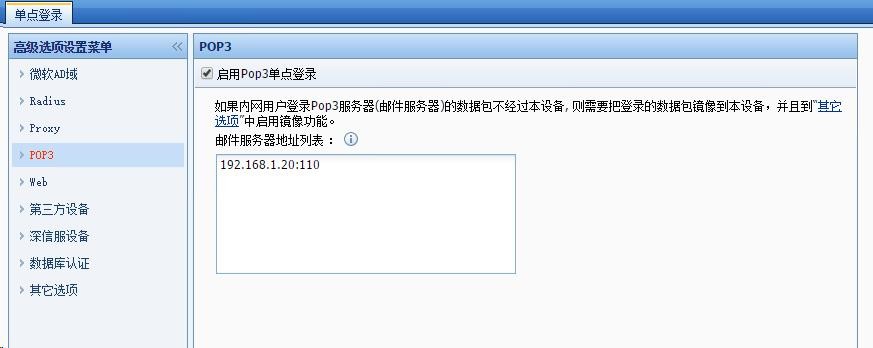

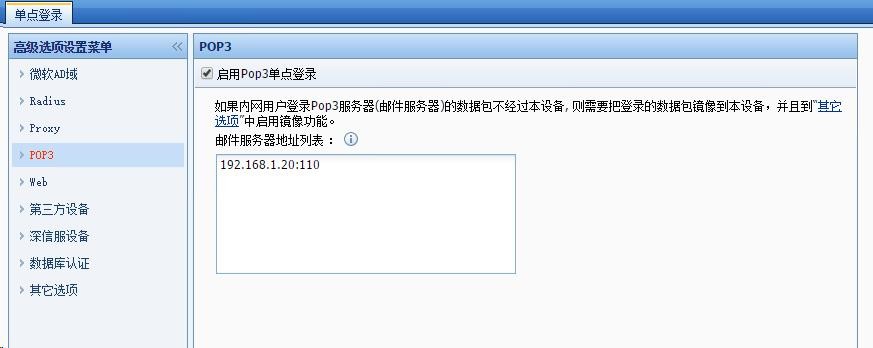

第二步:点击进入『用户认证』→『单点登录』→『POP3』页面进行配置。勾选[启用POP3单点登录]

在[邮件服务器地址列表]中输入POP3服务器的IP和监听端口,如果有多个POP3服务器,则一行一个IP和端口,此处的端口设置POP3认证的端口(一般默认是TCP110),如下图所示:

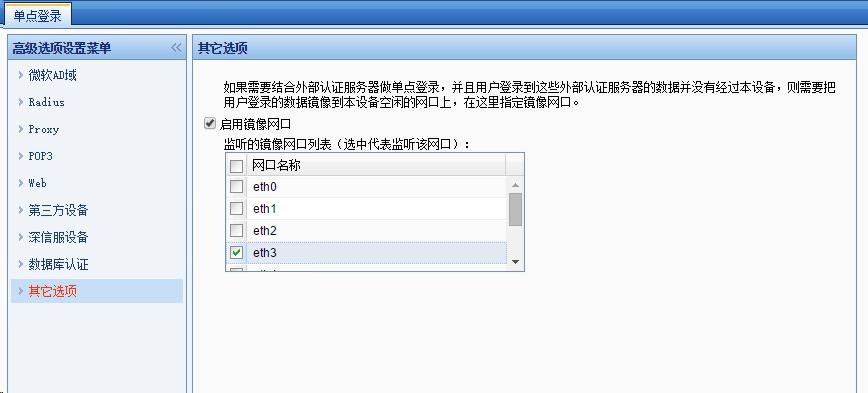

第三步:此例中登录数据不经过设备,需要通过设置镜像口,并将镜像口连接到转发登录数据的交换机镜像口上,点击其他选项,设置设备的镜像口。镜像口需要设置空闲网口,

已经在使用的网口请不要设置成镜像网口。

第四步:PC通过邮件客户端接收一次邮件,登录POP3成功后即可上网。第二种情况:POP3服务器在外网:

数据流过程如下:

1、PC登录POP3服务器是穿透设备的

2、设备的内网接口同时作为监听口,无需再设置监听口。设置方法:

第一步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『用户认证』→『认证策略』→『新增认证策略』进行配置.

第二步:点击进入『用户认证』→『单点登录』→『POP3』页面进行配置。勾选[启用POP3单点登录]

在[邮件服务器地址列表]中输入POP3服务器的IP和监听端口,如果有多个POP3服务器,则一行一个IP和端口,此处的端口设置POP3认证的端口(一般默认是TCP110),如下图所示:

第三步:PC通过邮件客户端收发一次邮件,登录POP3成功后即可上网。

如果POP3服务器在ACWAN区域,则需要放通用户认证前访问POP3服务器的权限。

如果POP3服务器在ACWAN区域,则需要放通用户认证前访问POP3服务器的权限。

如何放通权限?

在【认证策略】—【认证后处理】—【高级选项】中,勾选[认证前使用此组权限],并设置一个组。

在这个用户组的上网权限设置中放通POP3服务器的IP和端口。

Web单点登录配置案例

Web单点登录一般适用于用户有自己的web服务器,且账号信息均保存在web服务器上,客户想要实现,用户上网前通过自己Web服务器的认证同时也通过设备的认证。适用于Web服务器在内网或外网的环境。

第一种情况:Web服务器在内网:

数据流过程如下:

1、用户登录Web服务器,整个过程是明文的,设备监听整个通信过程

2、通过用户认证后服务器反馈的关键字来判断认证成功与否,从而决定Web单点登录成功或失败。

设置方法:

第一步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『用户认证』→『认证策略』→『新增认证策略』进行配置.

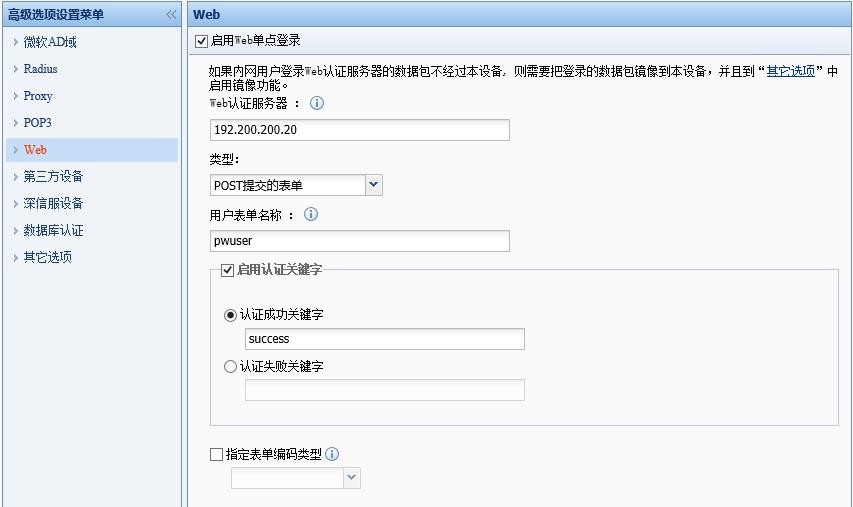

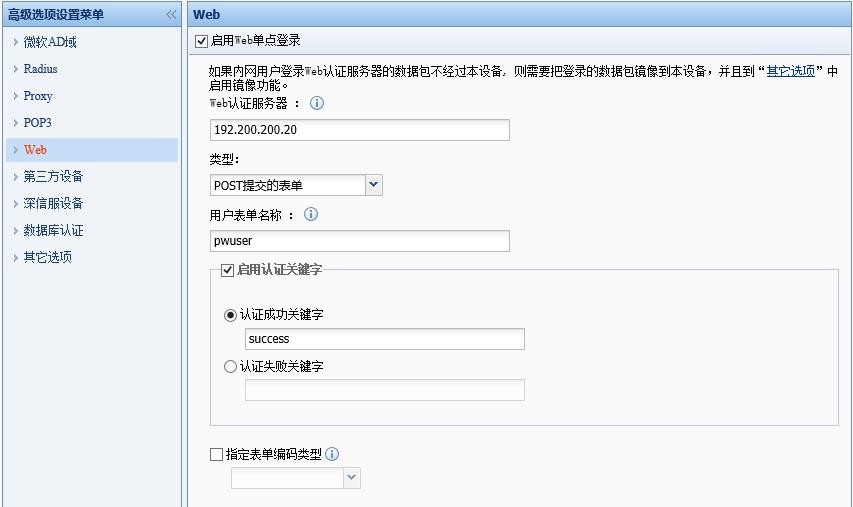

第二步:点击进入『用户认证』→『单点登录』→『Web』页面进行配置。勾选[启用Web单点登录]

在[Web认证服务器]中填写Web认证服务器地址,

填写[用户表单名称],用来填写Web认证时,向服务器提交用户名表单名称

启用认证关键字,选择[认证成功关键字]或者[认证失败关键字],用来识别Web登录是否成功的关键字。比如选了[认证成功关键字],则在POST的返回结果中,如果包含了设定的关键字,则判断为Web单点登录成功,选择了[认证失败关键字],则在POST的返回结果中,如果包含了设定的关键字,则判断为Web单点登录失败,反之单点登录成功。

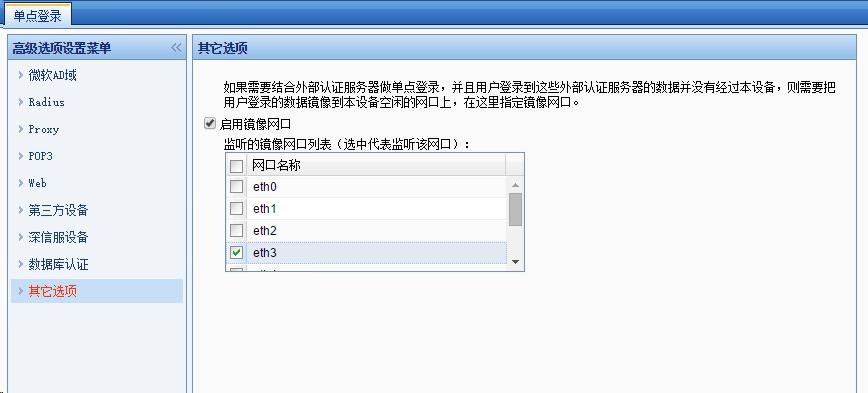

第三步:此例中登录数据不经过设备,需要通过设置镜像口,并将镜像口连接到转发登录数据的交换机镜像口上,点击其他选项,设置设备的镜像口。镜像口需要设置空闲网口,

已经在使用的网口请不要设置成镜像网口。

第四步:PC上网先登录设置的网站,如例子中的bbs,登录成功后即可上网。第二种情况:Web服务器在外网:

数据流过程如下:

1、PC登录web服务器是穿透设备的

2、设备的内网接口同时作为监听口,无需再设置监听口,Web登录成功后则Web单点登录成功。

设置方法:

第一步:设置认证策略,根据需要使用单点登录的用户的IP或MAC设置认证策略,点击『用户认证』→『认证策略』→『新增认证策略』进行配置.

第二步:点击进入『用户认证』→『单点登录』→『Web』页面进行配置。勾选[启用Web单点登录]

第三步:PC上网先登录设置的网站,如例子中的bbs,登录成功后即可上网。